Denial of Service(D0S) Attack

• Types of DoS Attacks

• Tools that facilitate DoS Attack

• BOTs

• Distributed Denial of Service (DDoS) Attack

• Taxonomy of DDoS Attack

T l th t f ilit t DD

• Tools that facilitate DDoS Attack

• Worms and their role in DDoS attack

• Reflected DoS Attack

• DDoS Countermeasure

JAWAB

1. Denial of service adalah jenis

serangan yang tujuannya adalah mencegah pengguna yang sesungguhnya

menikmati layanan yang diberikan server. Server sesuai namanya adalah

pelayan yang harus selalu siap melayani permintaan pengguna, yang

umumnya beroperasi 24 jam tanpa henti. Contohnya adalah web server yang

bertugas melayani pengunjung web menyediakan informasi dalam bentuk

halaman html. Dalam kondisi normal, pengunjung dapat meminta resource

dari web server untuk ditampilkan dalam browsernya, namun bila web

server terkena serangan DoS maka pengunjung tidak bisa menikmati layanan

web server.

Secara umum ada 2 cara melakukan serangan DoS:

- Mematikan Server

- Menyibukkan Server

- Tanpa bug/vulnerability

- Meng-exploit bug/vulnerability

2.Type Of DOS Attack

2.1Ping Of Death

Merupakan serangan lama yang dulu sering

digunakan. Serangan ini dilancarkan dengan menggunakan utility ping pada

sebuah SO. Ping biasanya digunakan untuk memeriksa keberadaan sebuah

host. Atau alamat IP dari sebuah website. Data yang dikirimkan secara

default adalah 32bytes, namun pada kenyataannya program ini dapat

mengirimkan sampai dengan 65 Kb data. Sekarang serangan seperti ini

sudah tidak manjur lagi, karena banyak sistem yang telah meng-update

patchnya dan menutup lubang-lubang tersebut. Ditambah dengan teknologi

yang semakin canggih dan lebarnya bandwidth yang tersedia sehingga

serangan ini tidak lagi menimbulkan efek khusus bagi sebuah sistem.

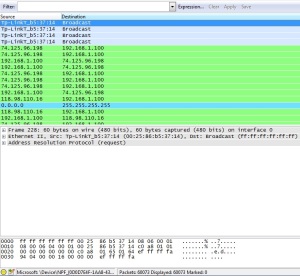

2.2 Syn Flooding

serangan yang dilakukan dengan cara memanfaatkan kelemahan protokol pada saat terjadinyaHandshake (jabat

tangan). Saat dua buah komputer memutuskan untuk melakukan komunikasi,

komputer pengirim (penyerang) akan mengirimkan syn, penerima (target)

akan menjawab dengan mengirimkan syn ack kepada komputer pengirim.

Seharusnya setelah menerima balasan syn ack dari penerima, pengirim

mengirimkan ack kepadapenerima untuk melakukan proses handshake. Namun

pada kenyataannya, pengirim justru mengirimkan banyak paket syn kepada

penerima yang mengakibatkan penerima harus terus menjawab permintaan

dari pengirim.

Alamat IP penyerang biasanya telah disembunyikan (Spoofed)

sehingga alamat yang dicatat oleh target adalah alamat yang salah.

Penerima akan bingung untuk menjawab permintaan koneksi TCP yang baru

karena masih menunggu banyaknya balasan ack dari pengirim yang tidak

diketahui tersebut. Disamping itu koneksi juga akan dipenuhi syn yang

dikirim secara terus menerus. Serangan seperti ini tentunya akan

menghambat penerima memberikan pelayanan kepada user.

2.3 Remote Control Attack

Pada dasarnya adalah mengendalikan

beberapa jaringan lain untuk menyerang target. Penyerangan dengan tipe

ini biasanya akan berdampak besar, karena biasanya server-server untuk

menyerang mempunyai bandwidth yang besar. Penyerang juga dengan

leluasadapat mengontrol targetnya dan menyembunyikan diri dibalik jasa

server tersebut. Banyak tool yang dapat digunakan untuk melakukan

serangan dengan tipe ini. Umumnya tool-tool yang digunakan bertipe

Master dan Client atau Agent. Master merupakan komputer master

yang telah dikuasai oleh penyerang dan akan digunakan untuk memberi

perintah kepada Agent. Sedangkan Client adalah komputer Zombie yang

berhasil dikuasai oleh penyerang, kemudian menanamkan aplikasi Client

yang siap menunggu perintah untuk menyerang target.

2.4 UDP Flood

Memanfaatkan protokol UDP yang bersifat Connectionless untuk

menyerang target. Karena sifatnya itulah UDP Flood cukup mudah untuk

dilakukan. Sejumlah paket data yang besar dikirimkan begitu saja kepada

korban. Korban yang terkejut dan tidak siap menerima serangan ini

tentu akan bingung dan pada beberapa kasus komputer server tersebut

akan hang karena besarnya paket yang dikirimkan.

2.5 Smurf Attack

Merupakan penyerangan dengan memanfaatkan ICMP Echo Request yang

sering digunakan pada saat melakukan broadcast identitas kepada

broadcast address dalam sebuah jaringan. Saat melakukan broadcast pada

beberapa address, semua komputer yang terkoneksi ke dalam jaringan akan

ikut menjawab request tersebut. Hal ini tentu saja akan melambatkan dan

memadatkan trafik di jaringan karena komputer yang tidak ditanya turut

memeberikan request tersebut. Hal ini tentu akan berdampak lebih besar

bila alamat request disamarkan dan tidak hanya mengirimkan ICM request

pada sebuah network melainkan dalam beberapa network. Tentu saja balasan

yang diterima lebih besar lagi, dan tak hanya sampai disitu. Pengirim

menyamarkan identitasnya dengan cara memakai alamat IP user lain.

Celakalah bagi user tersebut karena akan menerima balasan dari ICMP Echo

Request dari beberapa jaringan sekaligus.

3. Tools that facilitate DDoS Attack

3.1 Fg Power DDOSER

tools ini dinamakan “hostbooter” dan ditujukan untuk memberikan

gamer tidak bermoral keuntungan dengan membanjiri lawan dengan lalu

lintas. Kemampuan banjir HTTP mungkin efektif menurunkan website

terlindungi juga. Sebuah Firefox Sandi pencuri juga disertakan, yang

bisa sangat mematikan karena orang menggunakan kembali password

sepanjang waktu.

3.2 Silent-DDOSER

Alat ini Visual Basic menawarkan jenis serangan “UDP”, “SYN” dan

“HTTP”. Semua muncul untuk mengirim string yang ditentukan pengguna

banjir dasar. Diam-DDoSer menggunakan triple-DES dan enkripsi RC4,

kemampuan IPv6, dan fungsi mencuri password.

3.3 GB DDoSeR v3

Alat ini diiklankan sebagai aplikasi boot dan memberikan aliran TCP atau

UDP karakter pilihan penyerang menuju IP korban / host dan port. Ini

bot sederhana yang ditulis dalam Visual Basic.

3.4 D.NET DDoSeR

Alat ini lagi ditujukan pada penonton Runescape, tetapi juga dilengkapi

banjir SYN dan HTTP. Banjir dalam kasus ini adalah karakter sampah hanya

buruk terbentuk secara acak. Ini screenshot tertentu hanya memiliki

satu bot terhubung.

4. BOTS

“Bot” berasal dari kata”robot” dan

merupakan proses otomatis yang berinteraksi dengan layanan jaringan

lainnya. Bots sering mengotomatisasi tugas-tugas dan menyediakan

informasi atau layanan yang seharusnya dapat dilakukan oleh manusia.

Sebuah penggunaan khas bot adalah untuk mengumpulkan informasi (seperti

web crawler), atau berinteraksi secara otomatis dengan instant messaging

(IM), Internet Relay Chat (IRC), atau antarmuka web lainnya. Mereka

juga dapat digunakan untuk berinteraksi secara dinamis dengan

website.Bot dapat digunakan untuk maksud baik atau jahat. Sebuah bot

berbahaya adalah menyebarkan diri malware yang dirancang untuk

menginfeksi host dan menghubungkan kembali ke server pusat atau server

yang bertindak sebagai perintah dan kontrol (C & C) pusat untuk

jaringan perangkat dikompromikan keseluruhan, atau “botnet.” Dengan

botnet, penyerang bisa meluncurkan berbasis luas, “remote-control,”

banjir-jenis serangan terhadap target mereka (s). Selain kemampuannya

seperti worm untuk menyebarkan, bot dapat mencakup kemampuan untuk log

keystrokes, mengumpulkan password, menangkap dan menganalisa paket,

mengumpulkan informasi keuangan, memulai serangan DoS, relay spam, dan

pintu belakang terbuka pada komputer terinfeksi. Bots memiliki semua

keuntungan dari cacing, tetapi umumnya jauh lebih fleksibel dalam vektor

infeksi mereka, dan sering dimodifikasi dalam jam dari penerbitan

eksploitasi baru. Mereka telah dikenal untuk mengeksploitasi kembali

pintu dibuka oleh worm dan virus, yang memungkinkan mereka untuk

mengakses jaringan yang memiliki kontrol perimeter yang baik. Bots

jarang mengumumkan kehadiran mereka dengan scan yang tinggi, yang

merusak infrastruktur jaringan, melainkan mereka menginfeksi jaringan

dengan cara yang lolos pemberitahuan segera.

Praktik Terbaik untuk Memerangi Virus, Worms, Trojans, dan

BotsLangkah-langkah pertama untuk melindungi komputer Anda adalah untuk

memastikan bahwa sistem operasi Anda up to date. Ini berarti teratur

menerapkan patch terbaru dan perbaikan yang direkomendasikan oleh vendor

OS. Kedua, Anda harus memiliki perangkat lunak antivirus yang diinstal

pada sistem anda dan men-download update secara teratur untuk memastikan

bahwa perangkat lunak Anda memiliki perbaikan terbaru untuk virus baru,

worm, Trojan, dan bot. Selain itu, Anda ingin memastikan bahwa Anda

program antivirus dapat memindai e-mail dan file sebagai mereka download

dari internet. Ini akan membantu mencegah program berbahaya dari

komputer Anda mencapai. Anda juga mungkin ingin mempertimbangkan untuk

menginstal firewall.

5. Distributed Denial of Service (DDoS) Attack

serangan denial-of-service

terdistribusi (DDoS) adalah satu di mana banyak sistem dikompromikan

menyerang satu target, sehingga menyebabkan

penolakan layanan

bagi pengguna dari sistem target. Banjir pesan yang masuk ke sistem

target dasarnya memaksanya untuk menutup, sehingga menyangkal pelayanan

kepada sistem untuk pengguna yang sah.Dalam serangan DDoS khas,

hacker (atau, jika Anda suka,

cracker ) dimulai dengan memanfaatkan kerentanan dalam satu sistem komputer dan membuatnya menjadi DDoS

guru

. Ini adalah dari sistem master yang penyusup mengidentifikasi dan

berkomunikasi dengan sistem lain yang dapat dikompromikan. Beban

penyusup retak alat yang tersedia di Internet pada beberapa – kadang

ribuan – sistem dikompromikan. Dengan satu perintah, penyusup

menginstruksikan mesin dikendalikan untuk meluncurkan salah satu

serangan banjir banyak dibandingkan dengan target yang ditetapkan.

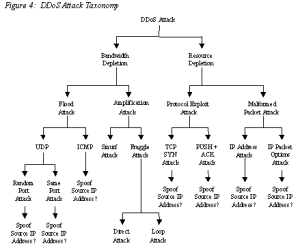

6. Taxonomy of DDoS Attack

Ada berbagai macam teknik serangan

DDoS. taksonomi dari serangan DDoS metode dalam Gambar. Ada dua kelas

utama dari serangan DDoS: bandwidth deplesi dan serangan penipisan

sumber daya. Sebuah serangan deplesi bandwidth yang dirancang untuk

membanjiri jaringan dengan lalu lintas yang tidak diinginkan korban yang

mencegah lalu lintas yang sah dari mencapai sistem korban (primer).

Sebuah serangan penipisan sumber daya adalah serangan yang dirancang

untuk mengikat sumber dari sistem korban. Jenis serangan menargetkan

sebuah server atau proses pada sistem korban sehingga tidak dapat

memproses permintaan yang sah untuk layanan

7. Tools that facilitate DDoS Attack

7.1 Fg Power DDOSER

tools ini dinamakan “hostbooter” dan

ditujukan untuk memberikan gamer tidak bermoral keuntungan dengan

membanjiri lawan dengan lalu lintas. Kemampuan banjir HTTP mungkin

efektif menurunkan website terlindungi juga. Sebuah Firefox Sandi

pencuri juga disertakan, yang bisa sangat mematikan karena orang

menggunakan kembali password sepanjang waktu.

7.2 Silent-DDOSER

Alat ini Visual Basic menawarkan jenis

serangan “UDP”, “SYN” dan “HTTP”. Semua muncul untuk mengirim string

yang ditentukan pengguna banjir dasar. Diam-DDoSer menggunakan

triple-DES dan enkripsi RC4, kemampuan IPv6, dan fungsi mencuri

password.

7.3 GB DDoSeR v3

Alat ini diiklankan sebagai aplikasi boot dan memberikan aliran TCP atau

UDP karakter pilihan penyerang menuju IP korban / host dan port. Ini

bot sederhana yang ditulis dalam Visual Basic.

7.4 D.NET DDoSeR

Alat ini lagi ditujukan pada penonton Runescape, tetapi juga dilengkapi

banjir SYN dan HTTP. Banjir dalam kasus ini adalah karakter sampah hanya

buruk terbentuk secara acak. Ini screenshot tertentu hanya memiliki

satu bot terhubung.

8. Worms and their role in DDoS attack

worm (bahasa Inggris: computer worm

atau worm) dalam keamanan komputer, adalah sebuah program komputer yang

dapat menggandakan dirinya secara sendiri dalam sistem komputer. Sebuah

worm dapat menggandakan dirinya dengan memanfaatkan jaringan

(LAN/WAN/Internet) tanpa perlu campur tangan dari user itu sendiri. Worm

tidak seperti virus komputer biasa, yang menggandakan dirinya dengan

cara menyisipkan program dirinya pada program yang ada dalam komputer

tersebut, tapi worm memanfaatkan celah keamanaan yang memang terbuka

atau lebih dikenal dengan sebutan vulnerability. Beberapa worm juga

menghabiskan bandwidth yang tersedia. Worm merupakan evolusi dari virus

komputer. Hanya ada satu cara untuk mengatasi worm yaitu dengan menutup

celah keamanan yang terbuka tersebut, dengan cara meng-update patch atau

Service Pack dari operating sistem yang digunakan dengan patch atau

Service Pack yang paling terbaru.Virus komputer memang dapat menginfeksi

berkas-berkas dalam sebuah sistem komputer, tapi worm dapat

melakukannya dengan lebih baik. Selain dapat menyebar dalam sebuah

sistem, worm juga dapat menyebar ke banyak sistem melalui jaringan yang

terhubung dengan sistem yang terinfeksi. Beberapa worm, juga dapat

mencakup kode-kode virus yang dapat merusak berkas, mencuri dokumen,

e-mail, atau melakukan hal lainnya yang merusak, atau hanya menjadikan

sistem terinfeksi tidak berguna.Beberapa contoh dari worm adalah sebagai

berikut:* ADMw0rm: Worm yang dapat melakukan ekspolitasi terhadap

layanan jaringan Berkeley Internet Name Domain (BIND), dengan melakukan

buffer-overflow.

* Code Red: Worm yang dapat melakukan eksploitasi terhadap layanan

Internet Information Services (IIS) versi 4 dan versi 5, dengan

melakukan serangan buffer-overflow.

* LoveLetter: Worm yang menyebar dengan cara mengirimkan dirinya melalui

e-mail kepada semua akun yang terdaftar dalam Address Book Microsoft

Outlook Express/daftar kontak dalam Microsoft Outlook dengan cara

menggunakan kode Visual Basic Script (VBScript).

* Nimda

* SQL-Slammer

9. Reflected DoS Attack

reflesi dari seranagan ddos adalah agar

pengguna dalam suatu jaringan lebih memmahami dan mengatur secara

detail dan terperinci securiti-securiti dalam jaringan untuk mencegah

serangan dari luar

10. DDoS Countermeasure

- lakuakan penutupan apada celah-celah port yang sering di gunakan DDOS

- gunakan firewall dan update pacth os

- lakukan update antivirus

- lakukan safe browsing

- lakukan maintenance komputer sacara berkala